В атаках на энергокомпании Украины используется новое вредоносное ПО

Специалисты вирусной лаборатории Eset зафиксировали новую волну кибератак, нацеленную на энергетический сектор Украины. Об этом CNews сообщили в Eset.

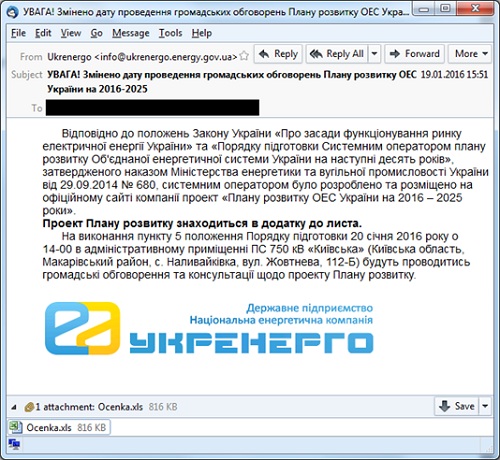

По словам представителей компании, сценарий практически не отличается от вектора атак с применением вредоносного ПО BlackEnergy в декабре 2015 г. Злоумышленники рассылают по энергетическим предприятиям Украины фишинговые письма от лица компании «Укрэнерго» с вредоносным документом Excel во вложении.

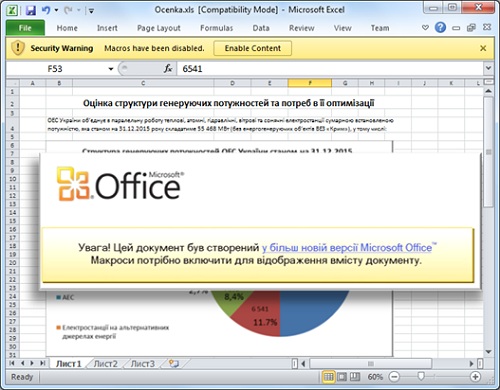

Документ-приманка содержит вредоносный макрос. Похожий макрос использовался в киберкампании с применением BlackEnergy. Атакующие пытаются убедить жертву игнорировать сообщение безопасности и включить макрос, выводя на экран поддельное сообщение Microsoft Office.

Успешное исполнение макроса приводит к запуску вредоносного ПО — загрузчика (downloader), который пытается загрузить с удаленного сервера исполняемый файл и запустить его. Файл находился на украинском сервере, который был демонтирован после обращения специалистов Eset в организации реагирования на компьютерные инциденты CERT-UA и CyS-CERT.

Фишинговое сообщение от лица компании «Укрэнерго» об изменении даты обсуждения плана развития ОЭС Украины на 2016-2025 гг.

В отличие от предыдущих атак на украинские энергетические объекты, злоумышленники использовали не троян BlackEnergy, а другой тип вредоносного ПО. Они выбрали модифицированную версию бэкдора Gcat с открытыми исходными текстами, написанную на скриптовом языке программирования Python.

Документ-приманка и поддельное сообщение: «Внимание! Данный документ был создан в новой версии Microsoft Office. Находящиеся в нем макросы необходимы для отображения содержимого документа»

Gcat позволяет загружать в зараженную систему другие программы и исполнять команды оболочки. Прочие функции бэкдора (создание скриншотов, перехват нажатия клавиш, отправка файлов на удаленный сервер) были удалены. Управление Gcat осуществляется через аккаунт Gmail, что осложняет обнаружение вредоносного трафика в сети, рассказали в компании.

По мнению вирусного аналитика Eset Роберта Липовски, использование вредоносного ПО с открытым исходным кодом нехарактерно для кибератак, осуществляющихся при поддержке государства (state-sponsored). Эксперт подчеркнул, что «новые данные не проливают свет на источник атак на энергосектор Украины, лишь предостерегают от поспешных выводов».

Антивирусные продукты Eset NOD32 детектируют угрозы как VBA/TrojanDropper.Agent.EY, Win32/TrojanDownloader.Agent.CBC, Python/Agent.N.

Поделиться

Поделиться